Conheça os diferentes tipos de testes de intrusão e descubra qual deles é o mais adequado para as necessidades de segurança de sua empresa.

O que é teste de intrusão?

O teste de intrusão, também conhecido como pentest ou teste de invasão, é um processo de teste de penetração controlado que visa avaliar a segurança de um sistema, descobrindo e explorando os pontos fracos para obter acesso a redes, bancos de dados e sistemas de informações essenciais de uma empresa.

Existem diferentes tipos de testes de intrusão, dependendo das necessidades do cliente, do escopo do teste, das ferramentas e técnicas usadas, dos sistemas avaliados e da quantidade de informações que o cliente deseja compartilhar com sua empresa parceria de segurança digital.

Abordagem ideal de pentest: White box, black box ou grey box?

Uma das categorizações mais comuns dos testes de penetração baseia-se no volume de informações que devem ser compartilhadas pela empresa que contratou o pentest com a sua empresa parceria de segurança da informação. Dependendo da quantidade de informações que os pentesters recebem, a avaliação de segurança será realizada de uma das seguintes perspectivas:

Pentest white box

No teste de penetração de white box os analistas de segurança têm acesso amplo das informações do escopo do teste, que pode incluir credenciais, diagramas de arquitetura, documentação e até mesmo código-fonte. Isso permite que os pentesters analisem minuciosamente o sistema e identifiquem quaisquer pontos fracos do ponto de vista de um agente interno com conhecimento amplo sobre o sistema.

Normalmente, esse é um dos testes de intrusão mais demorados e profundos, pois exige a análise de um grande volume de informações. No entanto, ele permite descobrir e corrigir problemas que podem não ser aparentes em outras perspectivas de pentest.

Pentest black box

O pentest black box, ou teste de intrusão de conhecimento zero, não fornece ao analista de segurança nenhum conhecimento prévio sobre os sistemas sob o escopo. A avaliação de segurança é realizada a partir da perspectiva de um invasor que só tem à sua disposição nada além de dados publicamente disponíveis.

Esse tipo de pentest pode ser útil para identificar vulnerabilidades de segurança simulando um invasor externo completo sem conhecimento prévio sobre o alvo.

Pentest gray box

O pentest gray box é uma abordagem híbrida na qual o pentester tem algum conhecimento prévio do sistema, mas não tem acesso total como acesso a código-fonte. Por exemplo, no pentest de aplicações web, é comum fornecer à equipe de testes um conjunto de credenciais de teste, o que é considerado uma abordagem de gray box.

Esse tipo de pentest é útil para identificar vulnerabilidades de segurança e é mais focado do que um método de black box. Essa também é a perspectiva de pentesting mais comum em pentests realizados comercialmente.

Todos os três tipos de perspectiva trazem benefícios. No entanto, a maioria dos testes de penetração é realizada do ponto de vista gray box ou white box, pois permitem um teste mais profundo. Na tabela abaixo, demonstramos qual abordagem de teste de intrusão é geralmente adotada com base no tipo e no tamanho da empresa.

O teste de intrusão deve ser realizado de forma manual ou automatizada?

Tanto o teste de intrusão manual quanto o automatizado têm suas vantagens e desvantagens e casos de uso específicos em que um é mais útil do que o outro.

O teste de intrusão automatizado não é, em primeiro lugar, um teste de penetração propriamente dito, mas sim uma varredura (scanning) automatizada de vulnerabilidades conhecidas.

A varredura automatizada de vulnerabilidades é útil para identificar configurações incorretas, vulnerabilidades que seguem um padrão ou têm uma “assinatura” e vetores de ataque mais comuns. O lado positivo é que a automação é barata e pode ser usada para fazer a varredura por problemas de segurança de um grande número de sistemas em um curto espaço de tempo, encontrando eventualmente vulnerabilidades que podem ser importantes. Ela pode ser especialmente útil para empresas com recursos limitados ou para avaliações iniciais de segurança de novos sistemas e aplicativos.

O teste de penetração manual permite realizar um exame mais completo de um sistema ou aplicativo. Se executado por um pentester experiente, ele identifica vulnerabilidades que podem não ser detectadas por ferramentas automatizadas. Os testes manuais também permitem que os pentesters ilustrem melhor o impacto potencial que uma vulnerabilidade.

A automação é útil para identificar vulnerabilidades básicas, mas o teste de penetração manual é geralmente considerado superior, pois permite uma avaliação mais completa que vai além do que os scanners podem encontrar.

A avaliação ideal do teste de penetração deve combinar os pontos fortes de ambas as abordagens. Ela deve contar com a automação para uma sondagem inicial da superfície de ataque e usar hackers éticos e consultores de segurança experientes para analisar as vulnerabilidades descobertas pelo scanner (que, às vezes, encontra vulnerabilidades graves ou aponta áreas para análise adicional) e emular um invasor real, procurando problemas de segurança adicionais que exigem contexto e conhecimento humano.

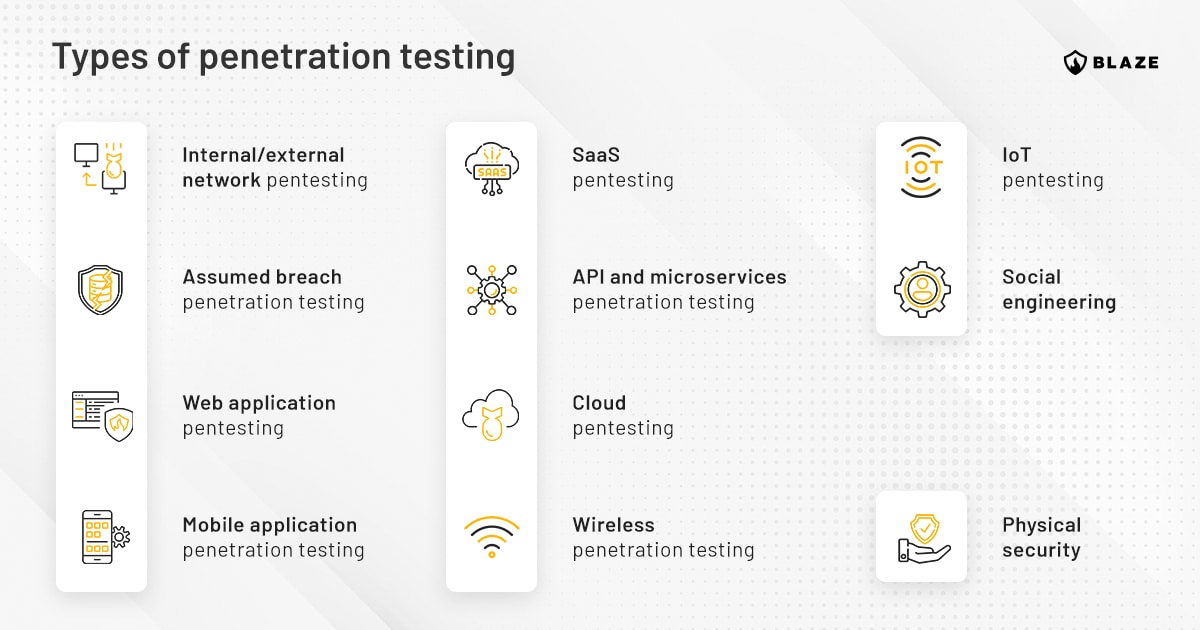

Tipos de testes de intrusão

Há vários tipos de testes de intrusão, incluindo:

Pentest de infraestrutura interna/externa

Em geral, os testes de penetração de infraestrutura/rede podem ser divididos em dois tipos diferentes:

- O pentest interno simula um ataque de dentro da rede da empresa e se concentra em testar a segurança dos sistemas internos, como servidores, estações de trabalho, servidores de arquivos, aplicativos internos e outros. Muitas vezes, ele destaca falhas no gerenciamento de patches, encontrando serviços desatualizados e explorando aqueles que contêm vulnerabilidades conhecidas ou que estão mal configurados.

- O pentest externo simula um ataque de fora da rede da organização e se concentram em testar as defesas de segurança cibernética dos ativos voltados para a Internet do escopo da avaliação, como servidores web, VPNs, sistemas baseados em cloud, aplicativos web e APIs.

A principal diferença entre os testes de penetração interno e externo é o nível de acesso que o pentester tem. Nos testes de intrusão internos, os analistas de segurança precisam ter algum nível de acesso à rede interna (seja por meio de acesso físico, sendo conectados à rede no local, por meio de VPN ou por meio de um computador comprometido) para simular as ações de um insider mal-intencionado. Em contrapartida, um pentest externo não tem o mesmo nível de exigência de acesso.

Em geral, o pentesting interno traz melhores resultados, principalmente porque a superfície de ataque disponível para um invasor além do firewall e dentro do perímetro da rede é geralmente mais rica e frequentemente expõe mais servidores, plataformas e serviços do que uma perspectiva externa.

Teste de intrusão assumed breach

O teste de intrusão do tipo assumed breach geralmente faz parte dos exercícios de emulação de adversários e simula um invasor que já conquistou um ponto de apoio na rede de uma instituição. O objetivo desse tipo de teste é identificar as maneiras pelas quais um invasor pode se mover lateralmente na rede, aumentar os privilégios, acessar informações confidenciais e comprometer as “jóias da coroa” da empresa, uma vez que ele já tenha violado as defesas de perímetro da organização.

Um teste de penetração assumed breach pode ser realizado simulando uma intrusão de usuários mal-intencionados externos e internos e pode incluir uma variedade de táticas, como:

- Phishing, password stuffing e password spraying (frequentemente usados para acesso inicial, mas muitas vezes aplicados em avaliações de violações presumidas)

- Movimento lateral e técnicas de escalonamento de privilégios

- Ataques ao Active Directory, no caso de ambiente Windows ou Azure

- Abuso de permissões de conta e configuração para escalação de privilégios na nuvem

- Exfiltração de dados

- Outros ataques contra a infraestrutura de rede da empresa

Essa forma de teste ajudará as organizações a entender se suas equipes de resposta a incidentes estão bem preparadas e se são capazes de detectar e responder com eficiência a um cenário de ataque realístico.

Teste de penetração de aplicações web / Pentest de web apps

Os testes de intrusão de aplicações web se concentram na avaliação da segurança de sistemas baseados na web, como plataformas SaaS. Esse tipo de avaliação geralmente tem uma checklist básica, como o OWASP Top 10 2021, e pode ser aprimorado com o OWASP Testing Guide e os padrões ASVS, juntamente com a criatividade do pentester para encontrar problemas de lógica de negócios únicos à aplicação.

O pentest de aplicações web pode ajudar a identificar vulnerabilidades comuns como IDORs, ataques de cross-site scripting (XSS), injeção de SQL e muito mais:

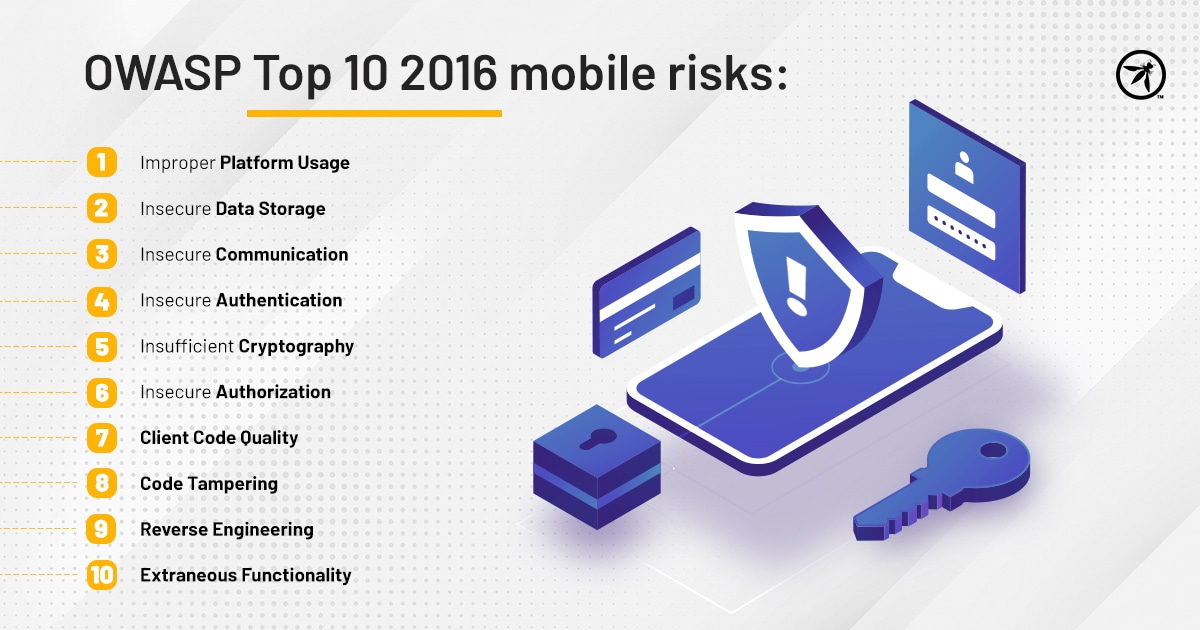

Teste de penetração de aplicativos mobile / Pentest mobile

Os testes de penetração de aplicativos móveis envolvem a análise de segurança do aplicativo móvel e das APIs com as quais ele interage para identificar vulnerabilidades. Ele também avalia a comunicação entre o aplicativo e o servidor e realiza uma análise do binário do aplicativo em si, juntamente com sua interação com o dispositivo móvel.

Uma análise de pentest mobile também tentará fazer engenharia reversa ou descompilar o código-fonte do aplicativo para coletar o máximo de informações possível sobre os componentes internos do aplicativo, procurar segredos codificados e material-chave dentro dele e usar instrumentação binária para tentar contornar proteções, como detecção de jailbreak e certificate pinning.

Os pentests de aplicativos móveis geralmente são baseados no OWASP Top 10 Mobile e, para verificações mais completas no SDLC, também podem ser baseados no OWASP MASVS.

Teste de invasão de SaaS

O teste de invasão e segurança de SaaS concentra-se nos aplicativos web, nas APIs de front-end e back-end e em uma análise completa dos ativos externos. Em muitos casos, trata-se de uma combinação de testes de penetração de aplicativos da web, pentesting de API e testes de penetração de nuvem, com um toque de pentesting de infraestrutura externa.

O pentest de SaaS tornou-se mais proeminente com a popularidade da certificação SOC 2 e é usado para apoiar os objetivos de conformidade de SOC 2 de uma empresa.

Pentest de API e microsserviços

O pentest de API é um tipo que está se tornando cada vez mais popular, pois as APIs e os microsserviços agora são usados por muitas empresas para permitir o acesso de terceiros a seus dados e serviços. O pentest de API pode ajudar a garantir que REST, GraphQL, web services e outros tipos de APIs tenham um nível adequado de segurança contra classes conhecidas de vulnerabilidades.

O pentest de API geralmente segue o mesmo processo de outros tipos de testes de intrusão, como os testes de penetração de aplicações web. Até mesmo as ferramentas são semelhantes, com muitos pentesters usando o Burp Suite e o OWASP ZAP para realizar suas tarefas (geralmente combinadas com o Postman ou o Swagger), assim como acontece frequentemente no pentesting de aplicativos da Web. O pentest de API tem até mesmo uma seção do OWASP Top 10 dedicada a ele.

É importante ressaltar que há algumas considerações específicas que precisam ser feitas ao testar a segurança de APIs, como mecanismos de autenticação e autorização, e vetores de ataque proeminentes, como mass assignment, problemas de controle de acesso (IDORs e BOLAs), rate limiting e muito mais.

Teste de penetração em nuvem / Cloud pentest

O objetivo do teste de intrusão em nuvem é identificar e explorar os pontos fracos de segurança da infraestrutura e dos aplicativos, especialmente os aplicativos SaaS, hospedados em provedores de nuvem pública, como Amazon Web Services (AWS), Microsoft Azure e Google Cloud Platform (GCP), para obter acesso não autorizado a informações confidenciais. Em geral, o processo envolve o uso de várias ferramentas e técnicas para verificar os ativos baseados em nuvem e identificar vulnerabilidades e configurações incorretas.

Ao realizar um pentest de cloud, é importante ter em mente que não se trata de um pentest de aplicativo comum ou de um teste normal de penetração de rede externa/interna. Embora, com frequência, os aplicativos e a infraestrutura hospedados na nuvem também sejam testados quanto a problemas de segurança, a consultoria de segurança da informação deve ter conhecimento sobre a cloud em questão.

Por exemplo, é de conhecimento geral que uma vulnerabilidade de SSRF em uma aplicação hospedada na AWS pode ter um impacto muito maior e até mesmo levar ao comprometimento total da infraestrutura de nuvem. Além disso, os serviços de nuvem, como o AWS Cognito, o Azure AD, os buckets S3, o RDS e outros, têm seus próprios problemas e configurações incorretas específicas, o que significa que é importante ter um pentester experiente para reconhecer esses serviços quando eles forem encontrados e ter a capacidade de analisá-los de forma adequada do ponto de vista de pentest.

Um teste de penetração na nuvem também pode ser aplicado a provedores menos populares e mais específicos, como os serviços de computação em nuvem oferecidos pela Oracle OCI, IBM Cloud, Huawei, Alibaba, OVH e outros. Cada um deles tem suas próprias nuances, tipos específicos de vulnerabilidades de segurança e vetores de ataque personalizados.

Teste de penetração em redes sem-fio / Pentest wireless

Quando a palavra “pentest de rede sem-fio” é usada, na maioria dos casos, ela se refere ao teste de penetração de Wi-Fi e não ao pentest de outras tecnologias sem fio, como Bluetooth, BLE, ZigBee ou outros protocolos que são transmitidos por sinais de rádio (mas esses também podem ser avaliados quanto à segurança e exigem equipamentos especializados, como um rádio definido por software).

O objetivo do pentest wireless é identificar e explorar os pontos fracos de segurança do Wi-Fi para obter acesso não autorizado à rede da empresa e avaliar se há segregação adequada entre a rede sem fio e a rede corporativa, permitindo o acesso a servidores e dados confidenciais. Em geral, o processo envolve o uso de ferramentas e técnicas para fazer a varredura de redes sem-fio, encontrar vulnerabilidades e simular ataques ativos (por exemplo, capturar e decifrar handshakes WPA2) ou ataques passivos, como a criação de pontos de acesso não autorizados para obter credenciais sem-fio.

Pentest de IoT e sistemas embarcados

Os testes de penetração de IoT (Internet of Things – Internet das Coisas) concentram-se em testar a segurança dos dispositivos e sistemas IoT. Isso pode incluir o teste da segurança dos protocolos de comunicação usados pelos dispositivos de IoT, bem como a segurança do software e do firmware nos quais eles operam.

O objetivo do pentest de IoT é descobrir vulnerabilidades e pontos fracos nos dispositivos e sistemas de IoT e fazer recomendações para melhorar sua segurança.

Isso pode incluir a identificação de portas abertas e suas respectivas configurações incorretas, software não corrigido, contas backdoor de fábrica, senhas padrão, extração de firmware para encontrar problemas de segurança, contornar mecanismos anti-tampering, identificar maneiras de obter um shell no dispositivo por meio de JTAG/UART/SPI, explorar vulnerabilidades na aplicação web presente no dispositivo ou outros problemas que um invasor poderia explorar para obter acesso não autorizado ao dispositivo ou fazer o jailbreak.

Teste de engenharia social

A engenharia social em segurança cibernética é um ato de enganar os funcionários de um aempresa para que divulguem informações confidenciais ou concedam acesso aos sistemas ou à infraestrutura de computadores da mesma. Alguns exemplos de ataques que usam técnicas de manipulação e engenharia social são phishing (especialmente BEC – Business Email Compromise) ou malvertising.

Os testes de engenharia social podem ser uma parte importante dos testes de intrusão, especialmente para o acesso inicial em operações de red team.

Teste de penetração física

O teste de penetração física simula um invasor acessando fisicamente um prédio ou local para obter acesso não autorizado a sistemas de computador ou dados confidenciais. Ele pode incluir atividades como invadir uma instalação trancada, contornar sistemas de segurança ou “roubar” hardware ou dispositivos de armazenamento de dados.

A maioria das organizações que têm um escritório físico, especialmente com salas de servidores, equipamentos ou informações importantes, pode se beneficiar de um teste de penetração física.

Como escolher o tipo certo de teste de intrusão para suas necessidades?

Considere os principais fatores

- Seus objetivos comerciais

Quais são os principais motivadores do pentesting em sua empresa? Ele faz parte do seu programa de garantia de segurança (orientado pela engenharia) ou é devido a uma auditoria, conformidade regulamentar ou avaliação do fornecedor? - Seu modelo de ameaça

Faz mais sentido, por exemplo, para uma empresa de tecnologia realizar um teste de penetração de white box, enquanto uma empresa de IoT deve levar em consideração os ataques com proximidade física. Algumas organizações querem emular um agente de ameaça interno, enquanto outras têm em mente um adversário externo.

Outros fatores relevantes para sua empresa, como:

- O tamanho de sua empresa

- O setor em que a empresa opera

- Requisitos de conformidade

- Sua tolerância ao risco

- Orçamento – se o orçamento for uma restrição, tente reduzir o escopo às partes essenciais para os negócios, mas não deixe de fora partes importantes, levando em conta também o modelo de ameaças

Observação importante: Às vezes, é vantajoso combinar diferentes perspectivas de testes de intrusão. Pode acontecer de uma necessidade de pentest gray box resultar de um requisito de auditoria e um pentest black box ser forçado simultaneamente pelo modelo de ameaças da empresa.

Conclusão

Embora existam muitas classificações de testes de invasão, a mais comum divide os pentests em white box, black box e gray box – no entanto, não são tanto tipos quanto abordagens de testes de penetração.

Outros tipos de teste de intrusão incluem pentesting de aplicativos web, SaaS, pentest de cloud ou teste de penetração de rede sem fio.

Alguns desses testes podem se sobrepor em seu escopo e execução; por exemplo, um pen test de aplicativo web também pode abranger ataques de engenharia social, ou um teste de penetração de IoT pode incluir testes de penetração de aplicações, da web e outros como firmware e de software embarcado.

A escolha de um tipo de teste de intrusão depende de muitos fatores, como os objetivos comerciais da empresa, seu tamanho, modelo de ameaças ou requisitos de conformidade.

É importante lembrar que nenhum tipo de teste de invasão pode fornecer uma solução de segurança completa, e é por isso que é recomendável realizar diferentes tipos de testes de penetração em intervalos diferentes.

Testar regularmente a segurança da sua rede e sistemas o ajudará a identificar e corrigir rapidamente as vulnerabilidades críticas, avaliar a eficácia dos seus controles de segurança e, por fim, melhorar a postura geral de sua segurança cibernética.

Perguntas frequentes

Quais são os três principais tipos de testes de intrusão?

A categorização mais comum divide os pentests em white-box, black-box e grey-box, com base em quantas informações são compartilhadas com o pentester antes do projeto.

Qual é o tipo de pentest mais comum?

O teste de penetração de gray box é o tipo de pentest mais comumente realizado, pois é o mais versátil e beneficia a maioria dos tipos de organizações.

O que é melhor: pentest automatizado ou manual?

A automação é útil para identificar vulnerabilidades básicas, mas o teste de intrusão manual é considerado superior, pois permite uma avaliação mais completa que vai além do que os scanners podem encontrar.